Externes GPU-Gehäuse & Microsoft BitLocker

Vor ein paar Wochen habe ich mir das Razer Core X Chroma gekauft und seitdem hat sich meine Gaming--Erfahrung grundlegend verändert. Als passionierter Gamer suchte ich nach einer Möglichkeit, die Grafikleistung meines Laptops zu verbessern, um die neuesten Spiele in höchster Qualität spielen zu können und rechenintensive Aufgaben wie Videobearbeitung und 3D-Rendering schneller zu erledigen.

Ferner wollte ich von meinen eigentliche geliebten Shadow-PC weg, weil ich lieber wieder lokal spielen möchte. Es gibt keinen anderen Grund, Shadow war super und ich auch sehr zufrieden. Ich wollte einfach nur wieder lokal spielen.

Das Razer Core X Chroma erwies sich als die ideale Lösung für mein Anliegen. Mit diesem externen Grafikgehäuse von Razer konnte ich eine leistungsstarke dedizierte Grafikkarte über eine Thunderbolt 3-Verbindung mit meinem Laptop verbinden. Die Installation war einfach und unkompliziert, und schon bald konnte ich die Vorteile dieser Erweiterungsmöglichkeit voll ausschöpfen.

Die zusätzlichen Anschlüsse des Razer Core X Chroma, darunter USB-Ports und Ethernet, bieten weitere Erweiterungsmöglichkeiten für meinen Laptop. Im Prinzip ist das Gehäuse wie eine Docking Station.

Das Razer Core X Chroma ist jedoch nicht für jedes Laptop- oder Desktop-Modell geeignet, daher empfehle ich vor dem Kauf, die Kompatibilität zu überprüfen. Aber wenn du nach einer einfachen Möglichkeit suchst, die Grafikleistung deines Computers zu erweitern und dein Set-up optisch aufzuwerten, dann kann ich das Razer Core X Chroma definitiv empfehlen. Es hat mein Spielerlebnis und meine Produktivität auf ein neues Level gebracht.

Und dann kam der Microsoft BitLocker ...

BitLocker Festplattenverschlüsselung

Microsoft BitLocker ist eine in Windows integrierte Funktion, die die Festplattenverschlüsselung bietet. Vermutlich jeder hat im Laufe der Zeit mal diesen wunderbaren blauen Bildschirm gesehen, wo nach dem Wiederherstellungsschlüssel gefragt wurde. Meist half ein einfacher Neustart des Gerätes oder es musste leider der gesamte Schlüssel eingegeben werden.

Grundsätzlich kein Problem, denn letztlich ist es das höhere Ziel, die Daten auf einem Laufwerk vor unbefugtem Zugriff zu schützen, falls das Gerät verloren geht, gestohlen wird oder pauschal in falsche Hände gerät.

Doch manchmal schützen uns diese Technologien mehr vor uns selbst als vor "Schaden". Die BitLocker wird durch unterschiedliche Methoden "ausgelöst", sei es mal ein Netzwerkwechsel oder ein bestimmtes USB-Gerät, dass geändert wurde. Eigentlich sollte das nicht passieren, es kommt aber vor.

So auch, ob das externe Grafikkartengehäuse angeschlossen ist, oder nicht. Für BitLocker wird ein essenzieller Bestandteil getauscht, wodurch das Anschlagen eigentlich gerechtfertigt ist. Nervt dennoch, denn ein Laptop ist mobil und man möchte auch nicht immer das Gehäuse dabeihaben.

Die "Lösung" - BitLocker schwächen

Es geht nicht anders. Wer diesen Umstand umgehen möchte, muss die BitLocker-Verschlüsselung ein kleines bisschen schwächen.

Im privaten Bereich ist dies ... sagen wir, unerheblich.

Vorbereitungen: Kein Backup - kein Mitleid!

Wie bei so vielem und vor allem in der IT gilt: Sicherungen erstellen!

Die BitLocker-Verschlüsselung ist manchmal nicht besonders nett zu uns und um wirklich blöde Situationen zu vermeiden, müssen wir sicherstellen, dass wir uns nicht aus Versehen aussperren.

Zwar haben wir für die Einrichtung von BitLocker bereits den Schlüssel ausdrucken oder speichern müssen ... aber wo ist die Sicherung? Deswegen speichern wir den BitLocker-Wiederherstellungsschlüssel am besten auf einem USB-Stick oder an einem anderen Ort, der nicht unser Computer ist.

Hierfür eignet sich auch hervorragend ein Passwort-Tresor, der auch auf dem Handy abgerufen werden kann!

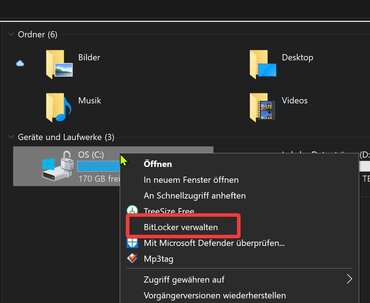

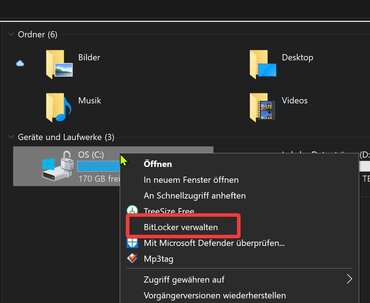

Den Schlüssel sichern wir, indem wir mit dem Datei-Explorer auf den Pfad "Computer" wechseln, auf Festplatte C einen Rechtsklick machen und "BitLocker verwalten" auswählen.

Im neuen Fenster lediglich auf "Wiederherstellungsschlüssel sichern" klicken.

Möglichkeit 1: Administrative Vorlagen

Administrative Vorlagen sind eine Funktion in Windows-Betriebssystemen, die Administratoren erweiterte Konfigurationsmöglichkeiten für bestimmte Einstellungen und Richtlinien bietet. Diese Vorlagen sind Teil des Gruppenrichtlinien-Editors und ermöglichen es Administratoren, bestimmte Verhaltensweisen und Konfigurationen auf Computern in einem Netzwerk zu steuern.

Administrative Vorlagen enthalten vorgefertigte Einstellungen und Optionen, die in verschiedenen Kategorien organisiert sind, wie z.B. System, Netzwerk, Benutzerkonfiguration usw. Durch das Anwenden von administrativen Vorlagen können Administratoren Richtlinien festlegen, die das Verhalten und die Konfiguration von Windows-Computern beeinflussen. Dies umfasst Bereiche wie Sicherheitseinstellungen, Benutzerrechte, Anwendungsverhalten, Netzwerkkonfiguration und mehr.

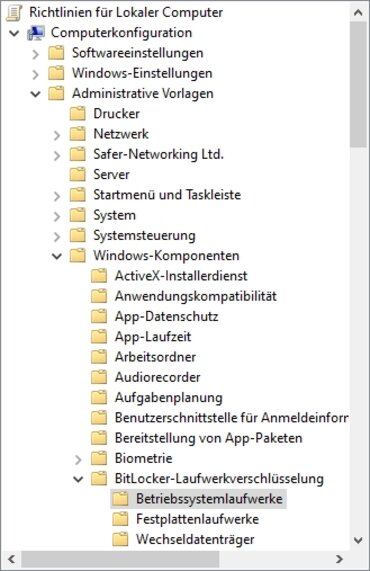

Durch den Tastendruck [win]+[R] öffnen wir das Ausführen-Fenster. Dort tippen wir "gpedit.msc" ein.

Im Editor für lokale Gruppenrichtlinien navigieren wir zum folgenden Pfad:

Computerkonfiguration > Administrative Vorlagen > Windows Komponenten > BitLocker-Laufwerksverschlüsselung > Betriebssystemlaufwerke

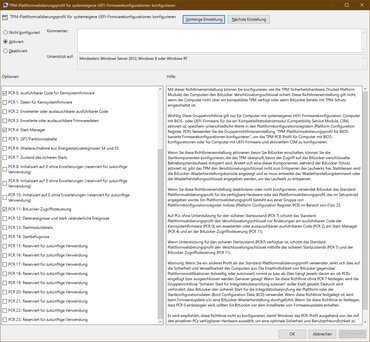

Dort finden wir den Eintrag "TPM-Plattformvalidierungsprofil für systemeigene UEFl-Firmwarekonfigurationen konfigurieren" und klicken doppelt darauf, um die Eigenschaften zu öffnen.

Im neuen Fenster setzen wir zuerst die Vorlage auf "aktiviert" und wählen anschließend nur die folgenden Einträge aus:

- PCR 0

- PCR 4

- PCR 11

Nun schließen wir wieder das Fenster, die Einstellungen sind bereits gespeichert.

Bitte bei BitLocker neu starten fortfahren.

Möglichkeit 2: Windows Registry

Die Windows Registry ist eine zentrale Datenbank in Microsoft Windows-Betriebssystemen, in der wichtige Konfigurationsinformationen, Einstellungen und Optionen gespeichert werden. Sie enthält Informationen über Hardware, Software, Benutzerprofile, Systemeinstellungen, Treiber und vieles mehr.

Die Registry besteht aus einer hierarchischen Struktur, ähnlich einem Verzeichnisbaum, der als Schlüssel (Keys) und Unterverzeichnisse organisiert ist. Jeder Schlüssel kann verschiedene Werte enthalten, die wiederum Informationen wie Einstellungen, Pfade oder Konfigurationsparameter darstellen.

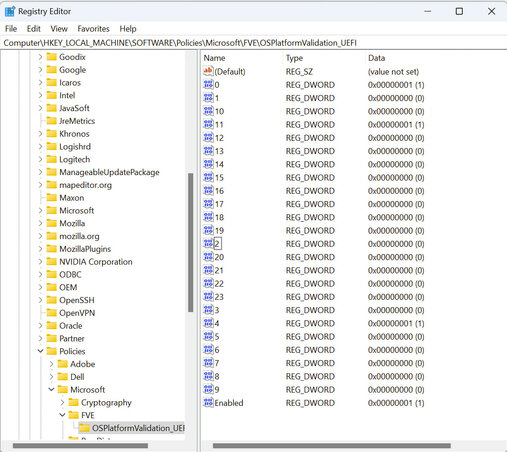

Durch den Tastendruck [win]+[R] öffnen wir das Ausführen-Fenster. Dort tippen wir "regedit" ein.

Werden wir von der Benutzerkontensteuerung aufgefordert, den administrativen Zugang zu bestätigen, tun wir das natürlich.

Dort navigieren wir zum folgenden Pfad:

HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\FVE\OSPlatformValidation_UEFI

Hier finden wir die dieselben Einstellungen wie in Methode 1.

Nun ändern wir folgende vier Einträge durch einen Rechtsklick > Ändern:

- "0"=dword:00000001

- "4"=dword:00000001

- "11"=dword:00000001

- "Enabled"=dword:00000001

Nachdem das erledigt ist, bitte bei BitLocker neu starten fortfahren.

BitLocker neu starten

Um die Änderungen nun zu übernehmen, muss der BitLocker einmal neu gestartet werden.

Dies geht ganz einfach, indem wir mit dem Datei-Explorer auf den Pfad "Computer" wechseln, auf Festplatte C einen Rechtsklick machen und "BitLocker verwalten" auswählen.

Im neuen Fenster lediglich auf "Schutz anhalten" klicken.

Der Schutz ist ab jetzt bis zum nächsten Neustart oder Ausschalten des Computers pausiert.

Wir starten den Rechner neu, und sind fertig. 🙂

Dir hat dieser Artikel gefallen?

Ich habe viel Zeit investiert, um diesen Artikel zu schreiben.

Auch halte ich meine Artikel stets aktuell, wenn ich mitbekomme, dass Informationen veraltet sind. Dies stellt für mich ein Hobby dar, dennoch freue ich mich selbstverständlich, wenn ich Dir im Speziellen weiterhelfen konnte.

Bitte denk einmal darüber nach, mir einen Kaffee auszugeben.

Vielen lieben Dank im Voraus! 😊

Schau mal hier für weitere Informationen: Kaffee-Spende